Ein Mitarbeiter braucht schnell ein Tool für die Projektplanung. Ein Klick, Firmenmail eingeben – fertig. Kundendaten landen in einer Cloud-App ohne Auftragsverarbeitungsvertrag. Willkommen in der Schatten-IT.

Was praktisch klingt, wird für KMU schnell zum DSGVO- und Sicherheitsproblem. In diesem Beitrag zeige ich dir, wie du Schatten-IT erkennst, steuerst und mit einem ISMS in geordnete Bahnen lenkst.

Schatten-IT in Zahlen

- 67% der Unternehmen nutzen Cloud-Dienste ohne IT-Freigabe (Quelle: Bitkom)

- Durchschnittlich 47 SaaS-Apps pro KMU – davon oft nur 50% offiziell bekannt

- Bußgelder bis 20 Mio. € bei DSGVO-Verstößen durch unkontrollierte Datenverarbeitung

Schatten-IT: Warum „kleine Abkürzungen" große Risiken bergen

Schatten-IT entsteht aus Pragmatismus: Teams wollen schneller arbeiten, ohne erst Freigaben einzuholen. Doch die Folgen sind gravierend.

Gut zu wissen

Selbst wenn die Geschäftsführung nichts von Schatten-IT wusste: Das Unternehmen haftet vollständig. Besonders KMU können dadurch in existenzielle Schwierigkeiten geraten. Klare Prozesse und Zuständigkeiten sind daher keine Kür, sondern Pflicht.

SaaS als Treiber der Schatten-IT

Die Einstiegshürden sind heute so niedrig wie nie. Ein Klick, eine Kreditkarte oder manchmal nur eine E-Mail-Adresse reichen, um sofort mit einem Dienst loszulegen. Besonders Freemium-Modelle machen es Mitarbeitenden leicht, eigenmächtig neue Tools einzusetzen.

Einstieg per Klick

Noch nie war es so einfach, neue Software einzusetzen. Ein Mitarbeiter kann sich in wenigen Minuten bei Projektmanagement-Software oder CRM-Systemen anmelden, ohne die IT-Abteilung einzubeziehen. Diese Bequemlichkeit ist für Teams ein Vorteil – für die Unternehmenssicherheit allerdings ein Albtraum.

Freemium-Falle

Kostenlose Accounts wirken harmlos, doch auch hier können sensible Daten landen. Wird beispielsweise ein Cloudspeicher-Dienst oder ein Social-Media-Planungstool genutzt, fehlen oft Sicherheitsfunktionen wie Verschlüsselung oder Zugriffskontrollen. Unternehmen merken meist erst bei einem Vorfall, dass unkontrollierte Tools längst zum Alltag geworden sind.

Kosten im Verborgenen

Abos, die auf Firmenkreditkarten laufen, summieren sich schnell. Ein Beispiel: Mehrere Teams schließen unabhängig voneinander Abos für Collaboration- oder Messaging-Plattformen ab – am Ende zahlt das Unternehmen doppelt und dreifach, ohne es zu merken. Neben den Kosten entstehen so auch komplexe Abhängigkeiten von unterschiedlichen Anbietern, die kaum noch überblickt werden können.

✅ Self-Check: Wie anfällig ist dein Unternehmen für Schatten-IT?

Beantworte diese Fragen ehrlich:

☐ Können Mitarbeitende ohne IT-Freigabe SaaS-Tools mit Firmenmail anmelden?

☐ Gibt es keine zentrale Übersicht über genutzte Cloud-Dienste?

☐ Werden Kreditkartenabrechnungen nicht regelmäßig auf unbekannte Abos geprüft?

☐ Fehlt ein klarer Prozess für die Meldung neuer Tools?

☐ Gibt es keine Schulungen zu sicherer Nutzung von SaaS-Apps?

3+ Häkchen? Dann solltest du dringend Maßnahmen ergreifen.

Brauchst du Unterstützung? Wir helfen dir, Schatten-IT systematisch anzugehen. Jetzt Erstgespräch vereinbaren →

Von Schatten zur Sichtbarkeit: Erste Schritte

Bevor Risiken bewertet und gesteuert werden können, braucht es Transparenz. Unternehmen müssen wissen, welche Anwendungen im Einsatz sind und welche Daten dort verarbeitet werden. Dabei helfen sowohl technische Lösungen als auch eine Unternehmenskultur, die offenes Melden fördert.

Technische Spurensuche

SaaS-Discovery-Tools oder die Auswertung von Netzwerkprotokollen helfen, unbekannte Tools aufzuspüren. Auch Kreditkartenabrechnungen können Hinweise liefern, wenn plötzlich Abos für neue Dienste auftauchen. Ohne diese technische Grundlage bleibt jede weitere Maßnahme Stückwerk.

Kultur des Meldens

Noch wichtiger ist eine Unternehmenskultur, die Mitarbeitende nicht für Schatten-IT bestraft, sondern dazu einlädt, Tools offen zu melden. Nur wenn Mitarbeitende Vertrauen haben, dass ihr Handeln nicht sanktioniert wird, entsteht ein vollständiges Bild. So wird aus einem Problem ein Gesprächsanlass, bevor es zum Risiko wird.

Praxisidee: Melden leicht gemacht

Ein App-Meldeformular im Intranet oder ein einfacher „Melde-Button" senkt die Hemmschwelle. Mitarbeitende können so mit wenigen Klicks ein neues Tool eintragen – und die IT gewinnt wertvolle Transparenz.

Beispiel: Ein kurzer Workflow über ein Collaboration-Tool, das automatisch eine Meldung an die IT erstellt, macht den Prozess unkompliziert und alltagstauglich. Damit entsteht ein kontinuierlicher Fluss an Informationen, der Schatten-IT sichtbar macht.

🛠️ Praxis-Tipp: So startest du heute

Schritt 1: Führe eine erste Bestandsaufnahme durch

- Netzwerkprotokolle auswerten

- Kreditkartenabrechnungen prüfen

- Abteilungen nach genutzten Tools befragen

Schritt 2: Schaffe ein einfaches Meldeformular

- Integration ins Intranet oder als Collaboration-Bot

- Felder: Tool-Name, Zweck, Datenarten, Nutzeranzahl

Schritt 3: Kommuniziere offen

- „Wir wollen nicht bestrafen, sondern gemeinsam sicherer werden"

- Transparenz schafft Vertrauen

ISMS als Schlüsselwerkzeug gegen Schatten-IT

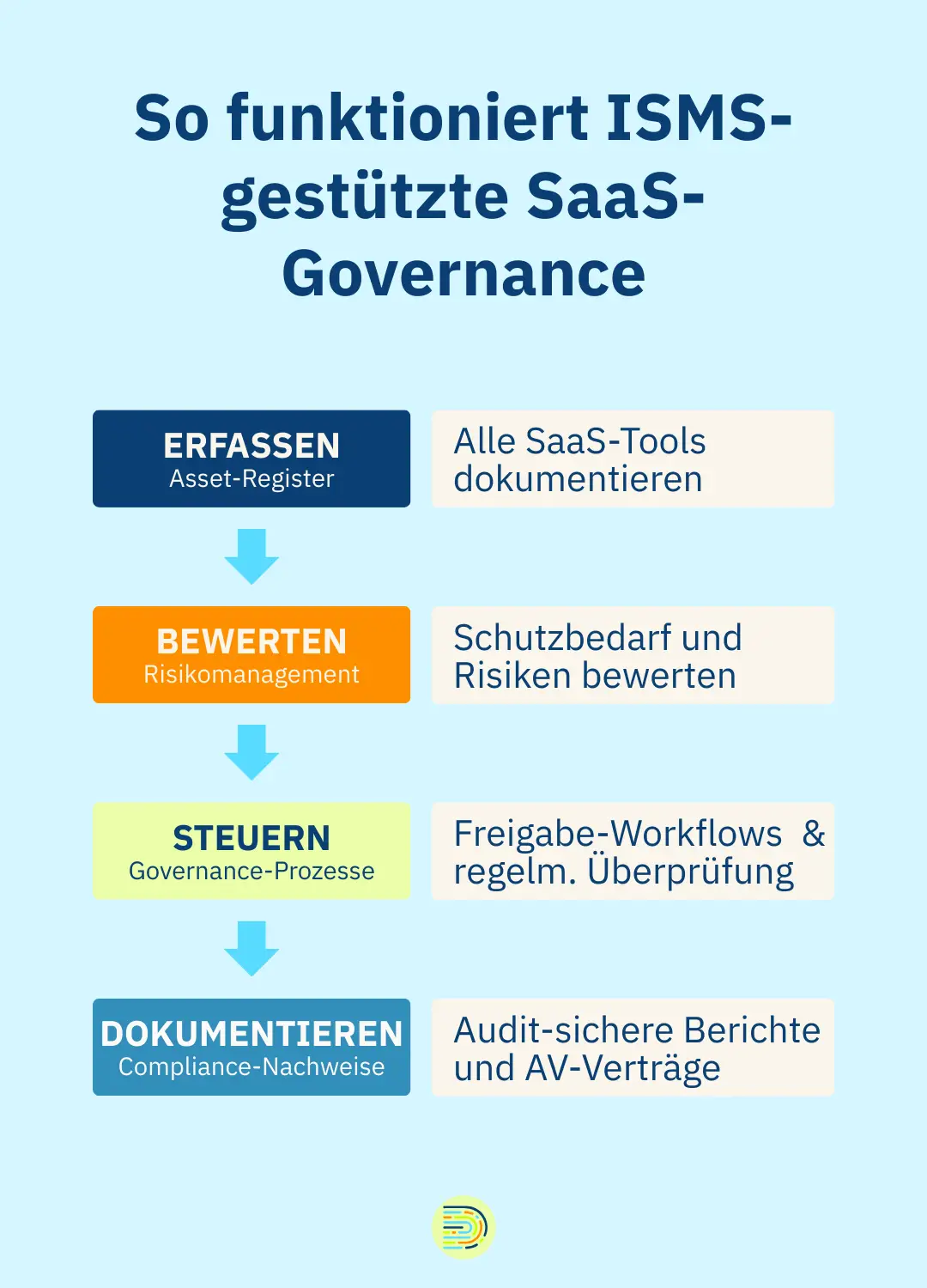

Ein Informationssicherheits-Managementsystem (ISMS) bietet die passenden Werkzeuge, um Ordnung in die SaaS-Landschaft zu bringen. Mit seinen Funktionen lassen sich Anwendungen systematisch erfassen, Risiken bewerten und Dokumentationen erstellen, die auch bei Audits Bestand haben. Damit verwandelt sich Schatten-IT von einem blinden Fleck in eine steuerbare Größe.

Alles im Blick mit dem Asset-Register

Das Asset-Register ist das Herzstück eines ISMS. Hier werden alle genutzten Anwendungen, inklusive SaaS, erfasst und kategorisiert. Unternehmen können hier nicht nur eine Liste ihrer Tools pflegen, sondern auch gleich Schutzbedarf und Verantwortlichkeiten dokumentieren.

Das sorgt für Klarheit – etwa wenn sich herausstellt, dass eine Abteilung eigenständig einen Social-Media-Planer nutzt, während offiziell ein anderes System vorgesehen ist. Ohne ein solches Register bleibt die IT-Landschaft fragmentiert und riskant.

Risiken bewerten statt vermuten

Risikomanagement im ISMS heißt: systematisch prüfen, welche Datenarten verarbeitet werden, wo sie liegen und wie der Zugriff geregelt ist. Eine Risikoampel im ISMS hilft dabei, Tools klar einzuordnen – von unkritisch bis hochriskant.

Damit wird nicht nur die Entscheidung über Freigaben erleichtert, sondern auch die Grundlage für Audits geschaffen. So entsteht ein transparentes Bild über die tatsächliche Risikolage im Unternehmen.

Dokumentation von KI-Tools

Ein zunehmend wichtiger Bereich ist die Nutzung von KI-gestützten Anwendungen. Auch diese Tools müssen dokumentiert und bewertet werden, da sie häufig mit sensiblen Daten arbeiten oder automatisierte Entscheidungen treffen.

Statt manuell Excel-Tabellen zu pflegen, können automatisierte Berichte erstellt werden: von AV-Verträgen bis hin zu Risikobewertungen. Beispiel: Wird ein neues HR-Tool mit KI-Funktionen eingeführt, erstellt das System direkt die notwendigen Nachweise und integriert sie ins ISMS.

Neugierig auf DigimojoCOMPLY? Sieh dir an, wie du SaaS-Governance mit einem klaren System aufbaust. Mehr erfahren →

Governance ohne lähmende Bürokratie

Ein ISMS kann nur dann erfolgreich sein, wenn Prozesse praktikabel bleiben. Überregulierung führt dazu, dass Mitarbeitende die Regeln umgehen. Es gilt, schlanke Workflows zu schaffen, die Sicherheit mit Produktivität in Einklang bringen.

Kurze Wege statt Hürden

Ein zu komplizierter Prozess schreckt ab. Ein Self-Service-Formular, das Zweck und Datenarten abfragt, reicht oft völlig aus, um eine erste Bewertung vorzunehmen. Wenn dieser Prozess verständlich und schnell ist, steigt die Akzeptanz deutlich.

Fast-Track für Standards

Für bewährte Tool-Kategorien wie E-Mail-Systeme, Office-Suiten oder Projektmanagement-Plattformen können Fast-Track-Freigaben eingerichtet werden. So kommen Teams schnell zum Ziel, ohne Risiken einzugehen. Das spart nicht nur Zeit, sondern auch Ressourcen in der IT.

Regelmäßige Kontrolle statt „Einmal und gut“

Auch etablierte Tools müssen regelmäßig überprüft werden. Ein ISMS hilft dir dabei, diese Prüfungen zu automatisieren – etwa jährliche Checks der Zugriffsrechte, Datenschutzerklärungen und Konfigurationen. So bleibt die Übersicht aktuell und verhindert, dass Schatten-IT erneut entsteht.

Rollen, Verantwortung & Kommunikation

Technik allein löst das Problem nicht. Entscheidend ist, dass Rollen klar verteilt und Verantwortlichkeiten festgeschrieben werden. Nur wenn Geschäftsführung, IT und Datenschutz an einem Strang ziehen, lässt sich Schatten-IT nachhaltig eindämmen.

Führung mit gutem Beispiel

Die Geschäftsführung muss klare Vorgaben machen und diese auch vorleben. Wenn die Chefetage selbst Schatten-Tools nutzt, verliert jede Richtlinie ihre Wirkung. Vorbildliches Handeln ist daher die wichtigste Grundlage.

IT und Datenschutz als Partner

IT- und Datenschutzbeauftragte sollten als Enabler auftreten. Wenn sie helfen, sichere Alternativen zu finden, steigt die Akzeptanz. Ein Team, das ein neues HR-Tool benötigt, sollte gemeinsam mit der IT prüfen können, welche sichere Lösung passt. So entsteht Zusammenarbeit statt Blockade.

Klare Verantwortlichkeiten dokumentieren

Ein ISMS hilft dabei, Verantwortlichkeiten festzuhalten: Wer darf Anwendungen freigeben, wer prüft Risiken, wer dokumentiert im System? So bleibt jederzeit nachvollziehbar, wer welche Aufgabe trägt. Dadurch sinkt das Risiko von Missverständnissen und blinden Flecken.

Vom Risiko zum Wettbewerbsvorteil

Schatten-IT nur als Risiko zu sehen, greift zu kurz. Wer das Thema ernsthaft angeht, gewinnt auch an Stärke. Unternehmen mit klarer SaaS-Governance erfüllen regulatorische Vorgaben leichter, stärken ihr Image bei Kunden und Partnern und können Sicherheit als Qualitätsmerkmal nutzen.

Rechtssicherheit schaffen

Unternehmen, die SaaS-Governance konsequent umsetzen, erfüllen regulatorische Anforderungen wie DSGVO, ISO 27001, TISAX oder NIS2 deutlich leichter. Gerade bei Ausschreibungen kann das ein entscheidender Vorteil sein. Wer hier vorbereitet ist, spart Zeit und überzeugt.

Vertrauen aufbauen

Kunden und Partner schätzen Professionalität und Verlässlichkeit. Wer zeigen kann, dass SaaS-Tools geprüft und dokumentiert sind, punktet mit Transparenz. Vertrauen wird damit zu einem handfesten Wettbewerbsvorteil.

Sicherheit als USP

Ein gut etabliertes ISMS wandelt das Chaos unkontrollierter Tools in geordnete Strukturen. Sicherheit wird damit nicht zum Hemmschuh, sondern zum Verkaufsargument. So entsteht aus einem vermeintlichen Risiko ein echter Mehrwert.

DigimojoCOMPLY: Alles an einem Ort

Alle diese Aufgaben lassen sich mit DigimojoCOMPLY besonders effizient umsetzen. Die Plattform bündelt Funktionen wie Asset-Register, Risikomanagement und Dokumentation von KI-Tools in einer Lösung, die speziell auf die Bedürfnisse kleiner und mittlerer Unternehmen zugeschnitten ist.

So behalten Unternehmen die Übersicht über ihre SaaS-Landschaft, bewerten Risiken nachvollziehbar und sind gleichzeitig optimal auf Audits vorbereitet. Ein zentraler Vorteil liegt darin, dass Prozesse, die sonst auf verschiedene Systeme verteilt wären, in einer einzigen Plattform zusammenlaufen.

Weiterführende Ressourcen

Interessiert an weiteren Themen rund um Datenschutz und Informationssicherheit? Hier findest du mehr:

Zusammenfassung: Die wichtigsten Punkte

✅ Schatten-IT ist Alltag – aber kontrollierbar mit den richtigen Maßnahmen

✅ ISMS schafft Transparenz – vom Asset-Register bis zur Risikobewertung

✅ Governance muss praktikabel sein – schlanke Prozesse statt Bürokratie-Monster

✅ Rollen klar verteilen – Geschäftsführung, IT und Datenschutz ziehen gemeinsam

✅ Sicherheit wird zum Wettbewerbsvorteil – Vertrauen, Compliance und USP in einem

Bereit, Schatten-IT in den Griff zu bekommen?

Wir zeigen dir, wie du:

- Transparenz über alle SaaS-Tools schaffst

- Risiken systematisch bewertest

- Ein pragmatisches ISMS aufbaust – ohne Bürokratie-Monster

→ Kostenloses Erstgespräch vereinbaren

✉️ Oder schreib uns direkt